Изследователите на киберсигурността в Cado Security са идентифицирали нов злонамерен софтуер като услуга (MaaS), насочен към потребителите на macOS и притежателите на криптовалута.

Новият зловреден софтуер за macOS, наречен „Cthulhu Stealer“, беше забелязан за първи път в края на 2023 г. и се продава като услуга в тъмната мрежа за $500 на месец.

Основната функционалност на този злонамерен зловреден софтуер е да извлича чувствителна информация от заразени Mac, като бисквитки на браузъра, системни пароли, запазени пароли от iCloud Keychain, портфейли за криптовалута от различни магазини, включително акаунти за игри, информация за уеб браузър и дори информация за акаунти в Telegram Tdata.

Cthulhu Stealer е дисково изображение на Apple (DMG), свързано с два двоични файла, предназначени за x86_64 и ARM архитектури. Той е написан на GoLang и се маскира като легитимен софтуер, имитирайки популярни приложения като CleanMyMac, Grand Theft Auto VI и Adobe GenP, пише изследователят на Cato Security Тара Гулд в скорошен доклад на Cado Security.

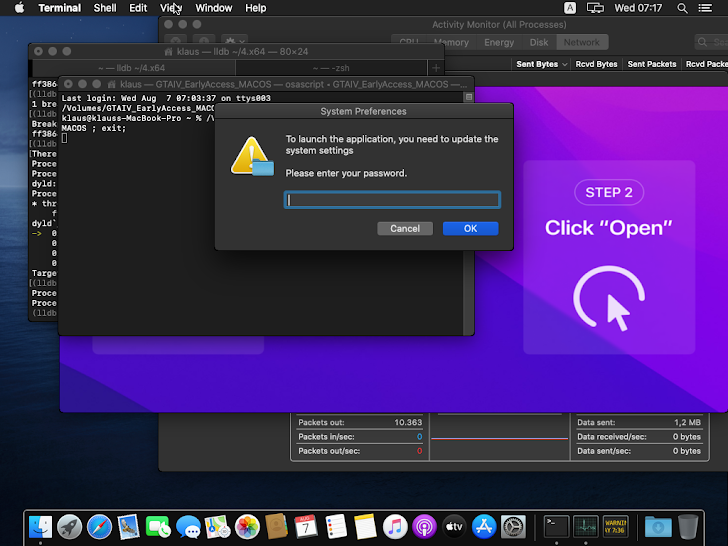

След като потребителят монтира dmg файла, потребителят е помолен да отвори софтуера. След като файлът, osascript, бъде отворен, потребителят е подканен да въведе системната си парола чрез инструмента за команден ред на macOS, който изпълнява AppleScript и JavaScript.

След въвеждане на първоначалната парола, второ запитване изисква паролата за MetaMask на потребителя. След това създава директория в „/Users/Shared/NW“, за да съхранява откраднати идентификационни данни в текстови файлове.

Злонамереният софтуер също така е проектиран да изхвърля пароли за iCloud Keychain в Keychain.txt с помощта на инструмент с отворен код, наречен Chainbreak. Откраднатите данни се компресират и съхраняват в ZIP архивен файл, след което се ексфилтрират към командно-контролен (C2) сървър, контролиран от нападателите.

След като зловредният софтуер Cthulhu Stealer получи достъп, той създава директория в „/Users/Shared/NW“ с откраднатите идентификационни данни, съхранени в текстови файлове. След това се пристъпва към пръстови отпечатъци на системата на жертвата, като се събира информация, включително IP адрес, име на системата, версия на операционната система, информация за хардуера и софтуера.

„Функционалността и характеристиките на Cthulhu Stealer са много подобни на Atomic Stealer, което показва, че разработчикът на Cthulhu Stealer вероятно е взел Atomic Stealer и е модифицирал кода. Използването на osascript за подканване на потребителя за тяхната парола е подобно в Atomic Stealer и Cthulhu, дори включва същите правописни грешки“, се добавя в доклада.

Докладите обаче сочат, че заплахите зад Cthulhu Stealer може да са прекратили дейността си, според съобщенията поради спорове за плащания и обвинения, че са измамници или участват в измама за излизане. Това доведе до постоянна забрана от пазара, където злонамереният софтуер беше популяризиран.

Въпреки че macOS отдавна се смята за сигурна система, злонамереният софтуер, насочен към потребителите на Mac, остава нарастващ проблем за сигурността. За да се предпазят от потенциални киберзаплахи, потребителите се съветват винаги да изтеглят софтуер от надеждни източници, да активират вградените функции за сигурност на macOS като Gatekeeper, да поддържат системата и приложенията актуални с най-новите корекции за сигурност и да обмислят използването на реномиран антивирусен софтуер, за осигуряват допълнителен слой защита.